近日,Zimperium 安全研究员 Aazim Yaswant 披露了一份引发关注的报告,揭示了一个新变种的 Android 银行木马——TrickMo,该木马具备之前未记录的功能,能够窃取设备解锁图案或 PIN。新变种的发现不仅再次引发了人们对移动设备安全的担忧,也揭示了当今恶意软件日益复杂的特性。

什么是 TrickMo?

TrickMo 于 2019 年首次被发现,它与臭名昭著的 TrickBot 网络犯罪组织相关联。最初,TrickMo 的主要功能是对受感染的设备进行远程控制,窃取基于短信的一次性密码 (OTP),并通过滥用 Android 的辅助功能,获取用户凭据。随着时间的推移,TrickMo 逐步演化并增加了更多功能,成为一个强大的工具,允许攻击者进行包括显示覆盖屏幕和进行未经授权交易等恶意操作。

新变种的未记录功能

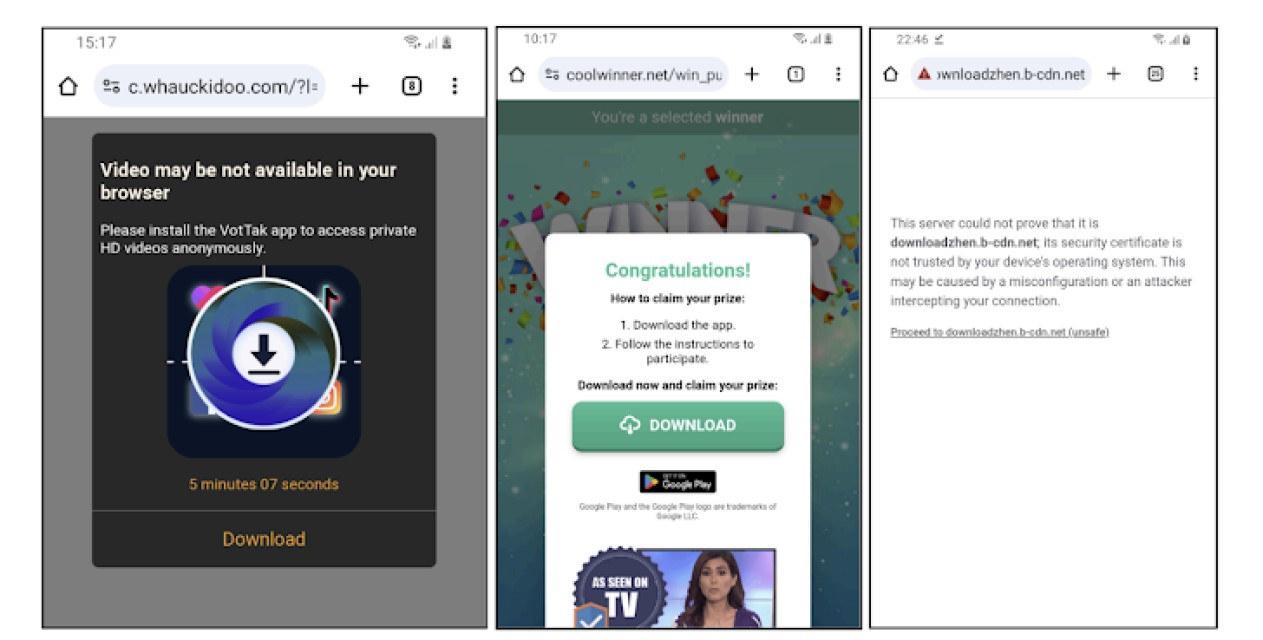

Zimperium 在最新报告中披露,新变种 TrickMo 的一项显著升级是它能够在设备锁定的情况下窃取解锁图案或 PIN。这一功能的运作方式极具欺骗性,恶意软件通过呈现一个模仿设备实际解锁屏幕的假用户界面 (UI) 来骗取用户输入他们的解锁图案或 PIN。

这种假 UI 是一个托管在外部网站上的HTML 页面,通过全屏模式显示,从而让毫无戒心的用户误以为自己在输入合法的解锁凭证。值得注意的是,当用户输入他们的解锁信息后,这些信息会与设备的唯一标识符一起通过 HTTP POST 请求发送到攻击者控制的服务器(android.ipgeo[.]at)。

威胁的进一步加剧

根据安全专家的分析,TrickMo 的新变种不仅仅针对银行凭证,还窃取了各种应用程序的数据。这些应用程序涵盖了广泛的类别,包括但不限于:

- 银行和金融

- 企业和工作管理

- 电子商务和交易平台

- 社交媒体与流媒体服务

- VPN 服务及公司内部网站

- 政府、教育、电信和医疗相关应用

这些被盗的数据可用于进行身份盗窃、执行未经授权的交易、甚至渗透到公司网络中,从而对个人和组织都造成巨大风险。尤其是涉及公司 VPN 和内部资源的凭证泄露,可能成为未来更大规模网络攻击的起点。

TrickMo 的逃避分析机制

上个月,意大利网络安全公司 Cleafy 也披露了 TrickMo 的更新版本,指出其进一步增强了逃避分析的能力。通过新的机制,TrickMo 可以隐藏自己不被检测到,并授予自身额外权限,以便在受感染设备上执行更多恶意操作。例如,它可以进行未经授权的金融交易,这一点使得用户即使对设备保持物理控制,也难以阻止攻击。

TrickMo 的影响范围与未来威胁

Zimperium 通过深入分析 TrickMo 的指挥与控制 (C2) 服务器发现,服务器上存储了大约 13,000 个唯一 IP 地址,其中多数来自加拿大、阿联酋、土耳其和德国。这表明 TrickMo 的感染范围可能更广,目标用户遍布全球多个国家。

由于该服务器的安全保护不足,安全专家得以获取大量攻击者存储的敏感数据。除了银行账户信息之外,攻击者还掌握了访问公司资源的凭据,例如用于连接 VPN、访问内部网站的信息。这凸显了保护移动设备的重要性,因为它们正日益成为网络攻击的主要切入点。

如何保护自己免受 TrickMo 的攻击?

鉴于 TrickMo 恶意软件的日益复杂,以下是一些保护措施,帮助用户提高安全性:

- 保持设备系统和应用更新:确保设备和所有应用程序保持最新,补丁和更新可以修补潜在的安全漏洞。

- 限制应用程序的权限:仔细检查和限制应用程序请求的权限,尤其是涉及辅助功能的请求。

- 使用强密码和多因素认证:不要依赖简单的解锁图案或 PIN,尽可能启用强密码和多因素认证 (MFA)。

- 使用安全的移动防护软件:安装可靠的移动安全软件来检测和阻止恶意软件的攻击。

- 警惕可疑链接和文件:避免点击不明来源的链接或下载不可信的应用程序,尤其是来自第三方应用市场的应用。

总结

TrickMo 的新变种展示了现代恶意软件的复杂性和威胁性。它通过模仿合法界面来窃取用户的解锁图案和 PIN,进而获取设备上的敏感数据。随着移动恶意软件攻击的不断演进,用户和企业都需要更加重视移动设备的安全防护,采取积极措施来预防此类攻击。

对于个人用户来说,保持警惕和养成良好的安全习惯将是应对 TrickMo 这类恶意软件的最佳防线。对于企业,则应强化安全策略,确保设备和内部资源的安全性,从而降低潜在的网络攻击风险。

保护你的移动设备,远离 TrickMo!