在本月的“补丁星期二”更新中,微软发布了 118 个漏洞的修复程序,其中两个漏洞已经在野外被广泛利用。此更新未包含微软在过去一个月内为基于 Chromium 的 Edge 浏览器解决的另外 25 个漏洞。值得注意的是,本次修复的漏洞中有 3 个被评为“严重”,113 个被评为“重要”,2 个被评为“中等严重”。

零日漏洞的威胁

本次补丁修复的两个已被积极利用的零日漏洞引起了广泛关注:

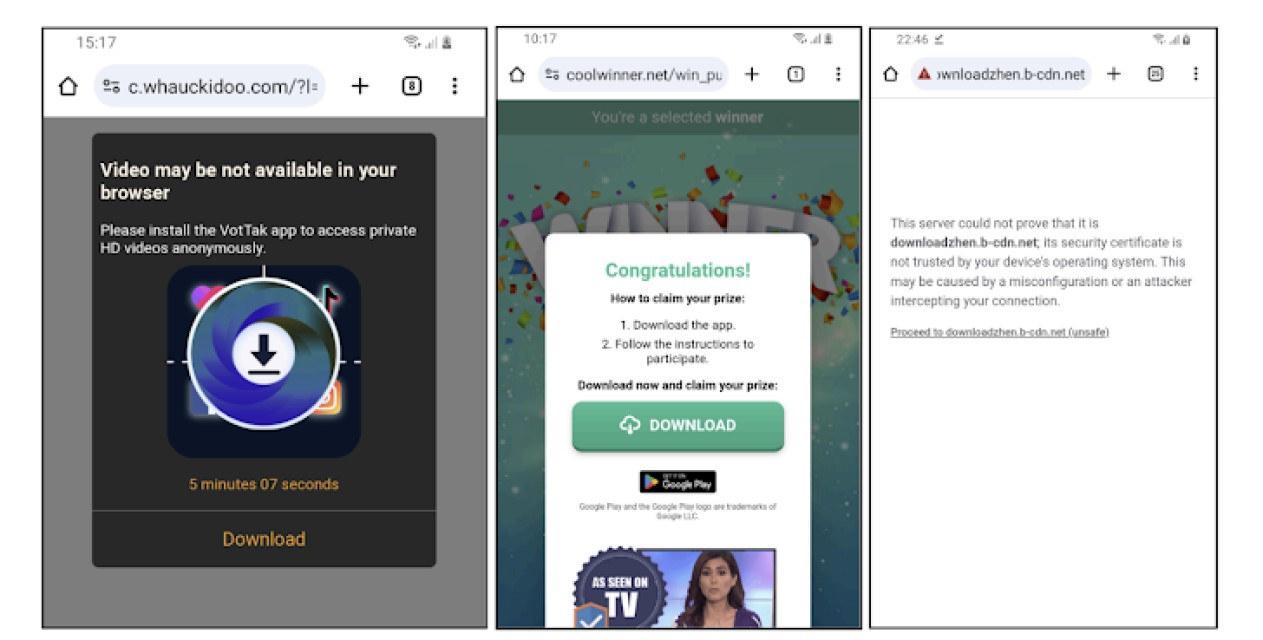

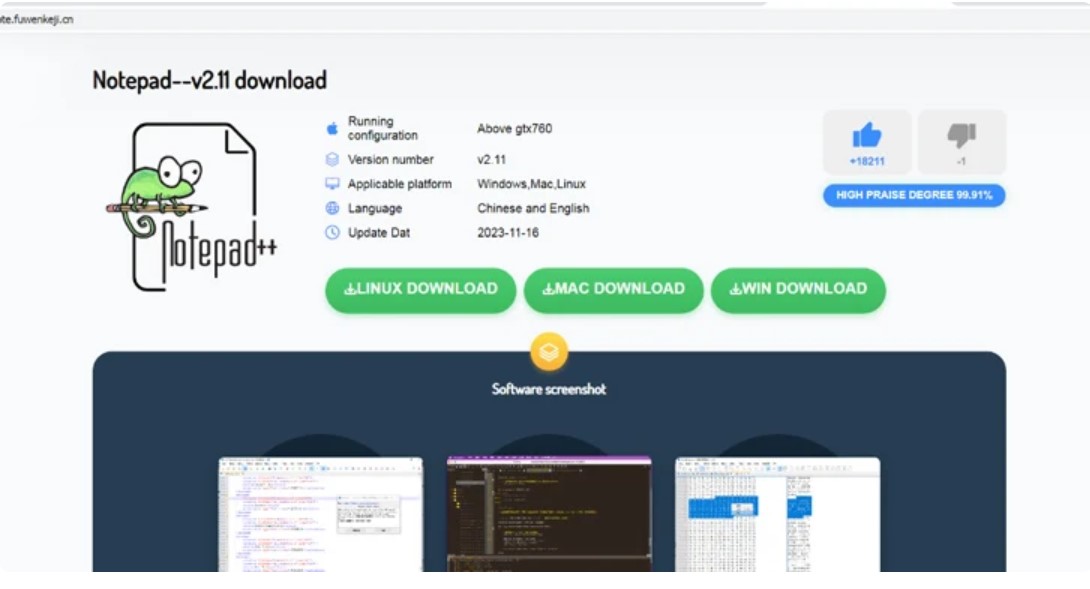

- CVE-2024-43572:这是 Microsoft 管理控制台的远程代码执行漏洞,CVSS 评分为 7.8。该漏洞可通过在受信任的环境中执行恶意 MSC 文件来触发,从而获得远程代码执行权限。微软现已阻止在系统上打开不受信任的 MSC 文件,以减少风险。

- CVE-2024-43573:Windows MSHTML 平台欺骗漏洞,CVSS 评分为 6.5。该漏洞与之前威胁行为者 Void Banshee 利用的两个 MSHTML 欺骗漏洞(CVE-2024-38112 和 CVE-2024-43461)类似,已被用于传播 Atlantida Stealer 恶意软件。

美国网络安全和基础设施安全局 (CISA) 将 CVE-2024-43572 和 CVE-2024-43573 添加到其已知被利用漏洞目录中,要求联邦机构在 2024 年 10 月 29 日之前应用修复程序。

其他值得关注的漏洞

除零日漏洞外,其他重要的漏洞也被修复:

- CVE-2024-43468:微软配置管理器中的远程代码执行漏洞,CVSS 评分高达 9.8。未经身份验证的攻击者可以通过向目标环境发送特制请求,运行任意命令。

- CVE-2024-43582:Windows 远程桌面协议 (RDP) 服务器中的远程代码执行漏洞,CVSS 评分为 8.1。该漏洞可能允许攻击者通过发送故意格式错误的数据包来执行代码。

- CVE-2024-43488:这是 Arduino 的 Visual Studio Code 扩展中的远程代码执行漏洞,CVSS 评分为 8.8。此漏洞的利用可能影响开发者环境的安全性。

企业应对措施

对于企业和机构而言,及时应用本次补丁尤为重要,特别是针对已被利用的零日漏洞。微软对这些漏洞的细节披露有限,但应立即采取行动来防止潜在攻击者利用这些漏洞。未受信任的文件、恶意 RDP 请求和远程代码执行漏洞都可能成为网络攻击的切入点,企业需要确保其所有系统及时更新。

总结

微软本次的补丁更新进一步凸显了软件安全补丁的重要性,尤其是在越来越多的零日漏洞被发现和利用的情况下。及时应用这些补丁不仅可以防止恶意软件攻击,还能确保企业关键数据的安全。随着微软继续加强其安全产品的防护能力,企业和用户也应密切关注每月的安全更新,保持系统和应用的安全性。